网络攻防中的“紧急制动” 服务器黑洞策略的触发机制与应对

在网络与信息安全领域,服务器黑洞策略是网络服务提供商(ISP)或云服务商部署的一种关键防御机制,旨在应对大规模、恶意的网络攻击。它如同网络世界中的“紧急制动”,通过将特定IP地址的流量在运营商骨干网层面进行丢弃或重定向,以保护网络基础设施和其他用户的正常服务。理解其触发机制,对于从事网络与信息安全软件开发的工程师而言至关重要。

一、黑洞策略的核心触发场景

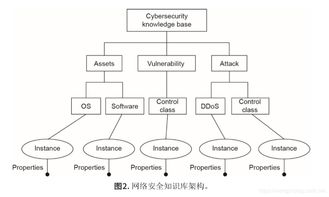

- 大规模分布式拒绝服务攻击(DDoS攻击):这是触发黑洞策略最常见、最主要的原因。当攻击流量(如SYN Flood、UDP Flood、HTTP Flood等)的规模超过了目标服务器所在网络段或数据中心入口的清洗能力阈值时,为了防止攻击流量堵塞上游链路、耗尽核心路由器资源,并避免影响同网段的其他无辜用户,服务商会将被攻击服务器的IP地址“黑洞化”。所有发往该IP的流量将在网络边缘被丢弃,服务器将暂时与互联网隔绝。

- 网络扫描与暴力破解行为:虽然单点扫描或破解流量不大,但如果服务器持续、高频地向外发起此类连接尝试(例如,服务器被恶意软件控制成为僵尸主机),并被上游运营商的安全监控系统(如NetFlow分析、入侵检测系统)识别为恶意源。为防止其威胁其他网络,服务商可能会将该服务器的出向流量或整个IP进行黑洞处理。

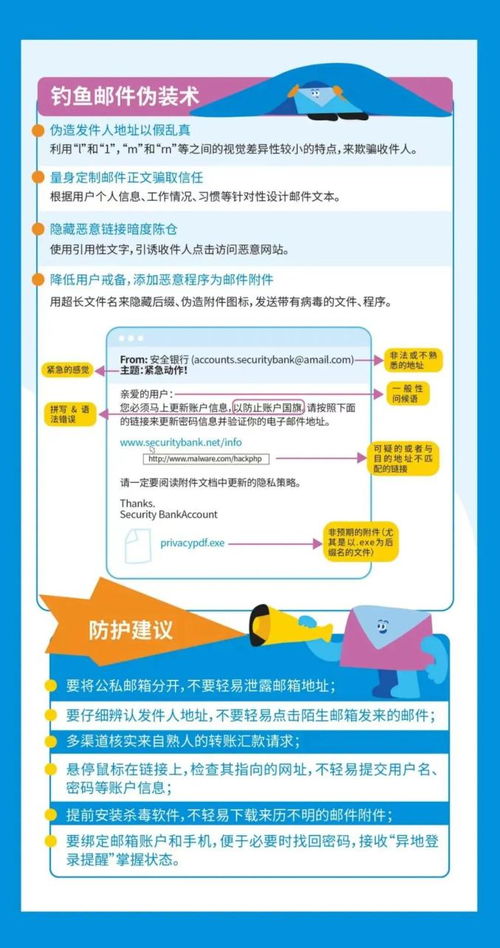

- 被通知或认定为恶意软件宿主或命令控制中心(C&C Server):如果服务器被安全机构、威胁情报平台或监管机构确认为托管了恶意软件、钓鱼网站,或是僵尸网络的指挥控制服务器,服务商在接到正式通知或通过自身监控确认后,会主动实施黑洞策略,以切断其与外部网络的联系,阻止危害扩散。

- 违反可接受使用政策(AUP):用户行为违反了服务商的服务条款,例如利用服务器发送大量垃圾邮件(Spam),且经多次警告无效。服务商可能会采取黑洞措施作为强制合规手段。

二、触发阈值与决策过程

触发黑洞并非简单的“是”或“否”,而是一个涉及多层监控和策略决策的过程:

- 流量阈值:服务商通常设有基于带宽(如超过1Gbps/10Gbps)或数据包速率(PPS)的动态阈值。当流量特征符合DDoS攻击模式且超过阈值时,自动触发系统告警。

- 智能分析与误判规避:先进的防御系统会结合流量基线分析、协议合规性检查、信誉评分等,力求区分真实攻击与突发的合法高流量(如产品发布会、限时抢购)。纯粹的流量峰值不一定会立即触发黑洞。

- 人工干预:在自动系统告警后,安全运营中心(SOC)的工程师会进行最终确认,尤其是在涉及关键业务IP时,可能会优先启动流量清洗,而非直接黑洞。

三、对信息安全软件开发的启示

作为网络与信息安全软件的开发者,在设计系统架构和防御方案时,必须考虑黑洞策略的影响:

- 架构设计:高可用与弹性伸缩:核心业务不应依赖单一IP或单一数据中心。应采用负载均衡、多地域部署、Anycast网络等技术,当某个节点被黑洞时,流量能自动、无缝地切换到健康节点。云原生应用更应充分利用云的弹性与全球网络。

- 主动监控与告警集成:开发的运维监控系统或安全平台,应集成服务商提供的黑洞状态API(如阿里云、腾讯云、AWS等均提供相关接口)。一旦检测到IP被黑洞,能立即触发告警,通知运维团队启动应急响应流程,而不是被动等待用户投诉。

- 防御前置与缓解协作:在软件层面实施速率限制、Web应用防火墙(WAF)规则、验证码等,以缓解应用层攻击,降低触发网络层黑洞的概率。应提前与服务商沟通,了解其DDoS防护(如高防IP、云清洗服务)的接入和启用流程,以便在攻击初期快速启用,避免流量直达源站触发黑洞。

- 应急响应预案:制定详细的《黑洞事件应急响应预案》,包括:如何确认黑洞状态、如何联系服务商技术支持、如何启动备用IP或切换流量、如何进行事后根因分析和攻击溯源等。

###

服务器黑洞策略是一把双刃剑,它在保护整体网络稳定的也意味着目标业务的暂时中断。对于信息安全开发者而言,深入理解其触发逻辑,并将其作为风险因素纳入系统设计的全生命周期,是从被动响应转向主动防御的关键。通过构建弹性架构、实施深度监控、并与服务商防护能力联动,方能在汹涌的网络攻击浪潮中,最大限度地保障业务的连续性与安全性。

如若转载,请注明出处:http://www.shanmaopaotui.com/product/46.html

更新时间:2026-02-28 04:42:20